Eksperci ds. bezpiecze�stwa z firm ESET, CERT-Bund oraz innych firm zajmuj�cych si� bezpiecze�stwem monitoruj� cyberprzest�pc�w, kt�rzy zainfekowali ponad 25000 serwer�w UNIX.

Zainfekowane serwery s�u�� do rozsy�ania spamu, blisko 35 milion�w e-maili jest wysy�anych ka�dego dnia, przez co bliski p� miliona komputer�w ka�dego dnia nara�onych jest na malware.

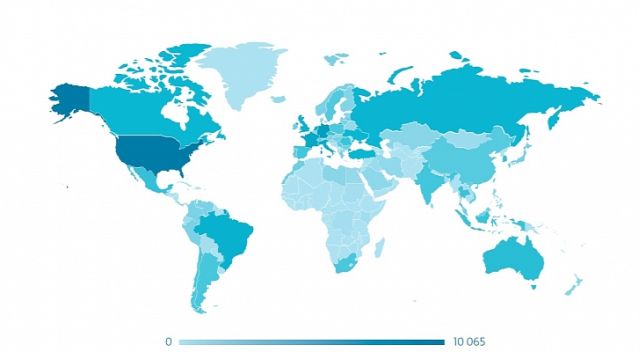

Wi�kszo�� z zainfekowanych serwer�w znajduje si� w USA, Niemczech, Francji oraz Wielkiej Brytanii. Wiele z serwer�w jest w r�kach firm hostingowych w�r�d ofiar znajduj� si� takie firmy jak cPanel and kernel.org.

Pierre-Marc Bureau, kierownik programu bezpiecze�stwa w ESET powiedzia�, �e jest to najwi�kszy botnet z jakim si� spotka�. Ekspert podkre�la , �e ci�ko jest okre�li�, kto zarz�dza botnetem na pewno bardzo dobrze znaj� oni administracj� systemu Linux.

Administratorzy, kt�rzy podejrzewaj�, �e ich serwer mo�e by� zainfekowany powinni w konsoli wpisa� polecenie: $ ssh -G 2>&1 | grep -e illegal -e unknown > /dev/null && echo "System clean" || echo "System infected".

Zaka�one maszyny musz� zosta� wy��czone, a nast�pnie sformatowane w celu pozbycia si� niechcianego oprogramowania. Nale�y r�wnie� wymieni� wszystkie klucze prywatne, gdy� botnet wykrada� i przesy�a� te informacje do cyberprzest�pc�w.

�r�d�o: softpedia.com |