Poradnik autorstwa djarta

MBRa pobieramy z tego linka ---> mbr.exe.

Jest to narzędzie autorstwa GMERa do sprawdzania i czyszczenia Master Boot Record (MBR) dysku twardego zainfekowanego tym rootkitem.

Obsługa programu:

Pobieramy na pulpit mbr.exe, lub na partycję "C".

Będziemy mieli taką ikonkę:

Uruchamiamy ją Dwuklikiem.

Skanowanie trwa jakieś 1 sekundę, może mniej.

Na pulpicie, lub na partycji zapisze się Notatnik o nazwie mbr.txt

Wchodzimy do niego i dajemy go zawartość, u mnie wygląda on tak:

Stealth MBR rootkit detector 0.2.4 by Gmer, http://www.gmer.net

device: opened successfully

user: MBR read successfully

kernel: MBR read successfully

user & kernel MBR OK

Jeśli log będzie tak wyglądał to oznacza, że nie mamy Rootkita.

Jeśli infekcja zostanie wykryta, log będzie mieć postać podobną do tej:

Stealth MBR rootkit detector 0.2.2 by Gmer, http://www.gmer.net

device: opened successfully

user: MBR read successfully

kernel: MBR read successfully

MBR rootkit infection detected !

MBR INT 0x13 hook detected !

malicious code @ sector 0x950e4c1 size 0x1ca !

copy of MBR has been found in sector 62 !

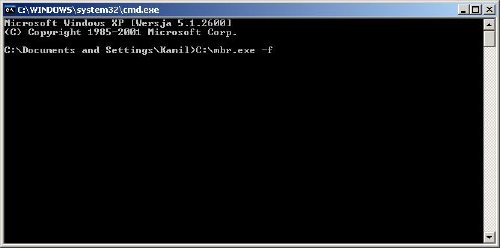

W celu wykonania czyszczenia MBR należy zastartować do Trybu awaryjnego, uruchomić cmd (Start >>> Uruchom >>> cmd) a w linii komend wpisać polecenie:

C:\mbr.exe -f (spacja między mbr.exe a -f) i ENTER.

Tak jak poniżej:

Po operacji Restartujemy Komputer i uruchamiamy go Normalnie. Uruchamiamy ponownie narzędzie. Jeśli będzie on czysty to będzie wyglądał tak:

Stealth MBR rootkit detector 0.2.4 by Gmer, http://www.gmer.net

device: opened successfully

user: MBR read successfully

kernel: MBR read successfully

user & kernel MBR OK

Narzędzia od Producentów programów Ochronnych.

Mebroot Fixtool

ESET Mebroot Remover

Norman Sinowal Cleaner |