Doctor Web ostrzega przed rozprzestrzeniaj�cym si� wieloplatformowym koniem troja�skim, za pomoc�, kt�rego cyberprest�pcy mog� uzyska� pe�n� kontrol� nas zainfekowanym komputerem, mog�c doprowadzi� do uszkodzenia systemu operacyjnego.

Szkodnik o nazwie BackDoor.DaVinci.1 mo�e dzia�a� zar�wno w systemie operacyjnym Microsoft Windows, jak r�wnie� w systemie Mac OS X. W wersji dla systemu Mac OS X trojan u�ywa rootkit�w do ukrywania proces�w i plik�w w systemie.

Ko� troja�ski zosta� opracowany i sprzedawany przez firm� HackingTeam dzia�aj�c� od 2003 roku. Szkodnik tan jest wielosk�adnikowym backdoorem, kt�ry zawiera du�� liczb� modu��w funkcjonalnych w tym rootkity do ukrywania aplikacji w systemie operacyjnym.

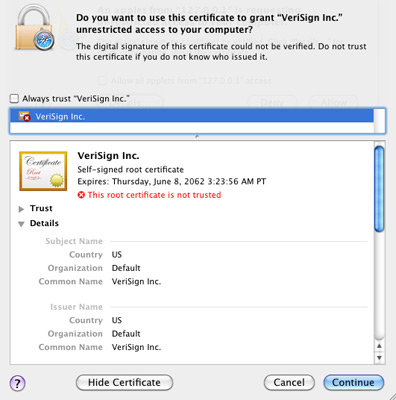

Dystrybucja BackDoor.DaVinci.1 odbywa si� przy u�yciu pliku jar o nazwie AdobeFlashPlayer.jar z niewa�nym podpisem cyfrowym. Taki plik wys�a� u�ytkownik do analizy przez Doctor Web 23 lipca.

Plik sprawdza typ systemu operacyjnego, a nast�pnie zapisuje i wykonuje na komputerze ofiary swoje operacje. Analitycy z Dr Web przeanalizowali na razie dzia�anie pod dwoma systemami operacyjnymi Windowsem i Mac OS X nie wiadomo czy szkodnik dzia�a r�wnie� na systemach mobilnych.

BackDoor.DaVinci.1 posiada modu�ow� architektur�, kt�rej g��wnym sk�adnikiem jest backdoor zawieraj�cy zaszyfrowane pliki konfiguracyjne oraz dodatkowe modu�y, takie jak sterowniki wprowadzaj�ce do systemu rootkity. Za pomoc� rootkit�w szkodnik mo�e ukry� swoj� obecno�� w systemie operacyjnym. Plik konfiguracyjny jest taki sam dla r�nych system�w operacyjnych i s�u�y do konfiguracji modu��w.

Backdoor pozwala na pe�n� kontrol� nad zainfekowanym komputerem. Trojan zapisuje i przekazuje informacje na temat zaatakowanej maszyny: zapisuje wci�ni�te klawisze, mo�e zrobi� zrzut ekranu, przechwytywa� e-maile, ICQ, Skype, przechwyci� obraz z kamery internetowej lub z mikrofonu pod��czonego do komputera. Ponad to BackDoor.DaVinci.1 posiada bogate funkcje na omini�cie oprogramowania antywirusowego oraz firewalli, dzi�ki czemu mo�e by� przez d�ugi czas niewykryty.

�r�d�o: cybersecurity.ru |